Zusätzliche Sicherheit durch ein smartes Netzwerkkonzept

Image credit: Unsplash

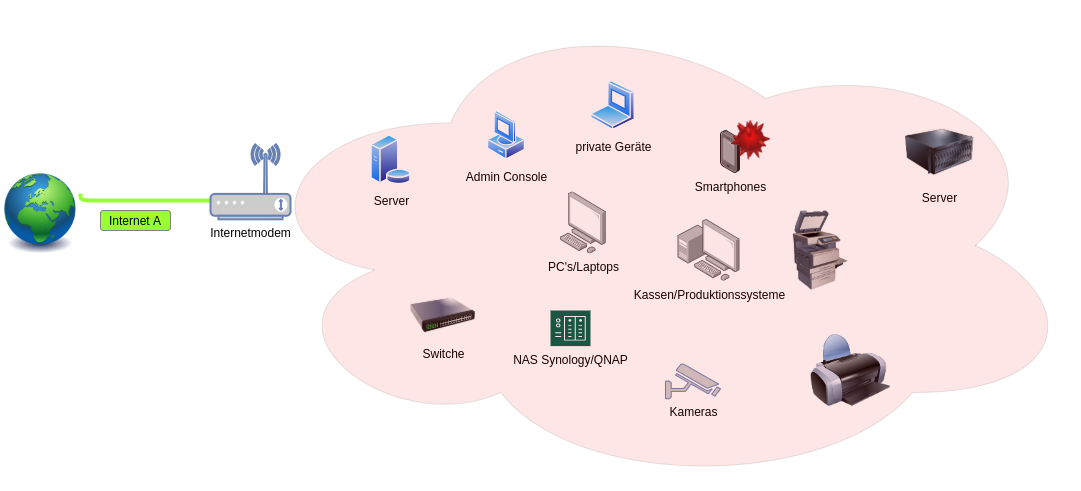

Image credit: UnsplashVielfach trifft man auch heute noch auf Netzwerke, die so oder so ähnlich ausschauen:

Dreh und Angelpunkt dieser Netze ist meist das Modem des Internetanbieters, an welchem alle Geräte angesteckt werden.

Rein technisch funktionier dies auch, jedoch bieten solche Netzwerke mehrere Schwachstellen, die teils schwerwiegende Folgen haben können.

Schwachpunkte und Risiken

- jedes Gerät kann mit jedem anderen Gerät im Netzwerk kommunizieren und tut dies auch

- Eine einzige nicht auf dem aktuellen Programmstand gehaltene Webcam oder ein älterer PC, für welchen es keine Updates mehr gibt (z.B. Windows7) kann einem Angreifer das komplette Netzwerk offenlegen.

- Das private Notebook eines Mitarbeiters kann versehentlich das ganze Firmennetzwerk verseuchen.

Kurzum kann jedes einzelne Gerät, welches eine Schwachstelle besitzt, einem Angreifer den Weg zu allen anderen Geräten im Netzwerk zugänglich machen.

Es gibt allerdings Möglichkeiten, die Sicherheit im Netzwerk erheblich zu verbessern, indem dieses in einzelne Teile aufgetrennt wird.

Die nun vorgestellte Variante einer Segmentierung passt nicht zu 100 % auf jedes Netzwerk und muss weiter an die jeweilige Situation angepasst werden.

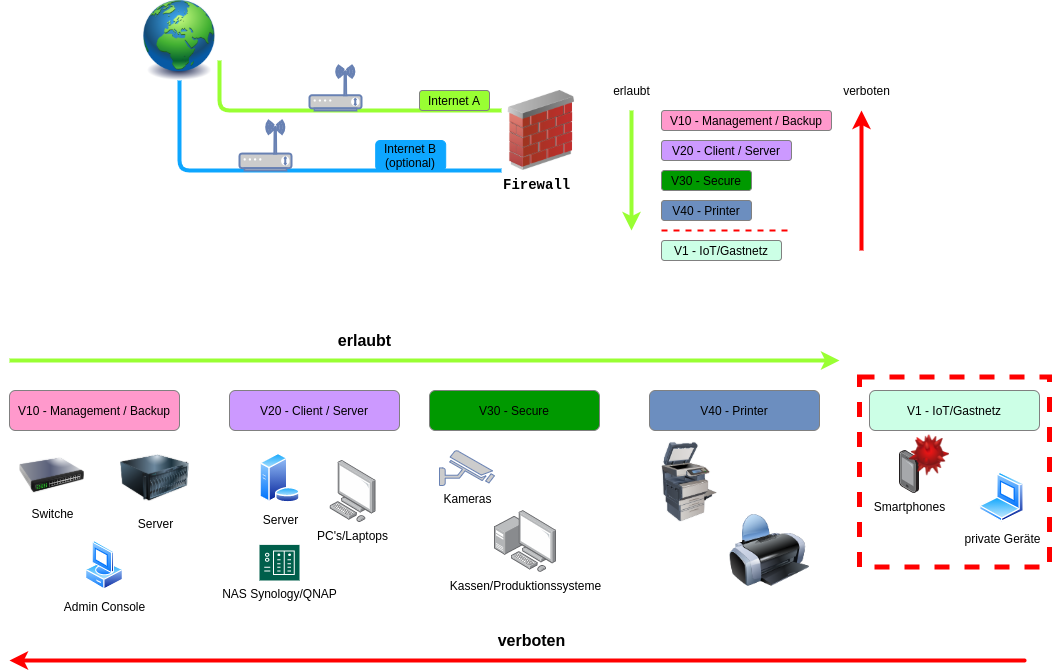

Beispiel eines segmentierten Netzwerks

Hinter dem Modem des Providers befindet sich ein zusätzliches Gerät, welches als neue Zentrale fungiert.

Dieses stellt für den internen Gebrauch 5 verschiedene Netzwerke zur Verfügung.

Zusätzlich wird eingerichtet, dass ein Zugriff zwischen den Netzen nur in eine Richtung funktioniert.

So darf der PC zwar auf den Drucker zugreifen, der Drucker allerdings nicht auf den Computer.

Das Gastnetzwerk hat hierbei überhaupt keinen Zugriff auf Unternehmensdaten, sondern lediglich ins Internet. Wenn sich nun ein infiziertes Smartphone im Gastnetz befindet, kann dieses im Unternehmensnetzwerk auch keinen Schaden anrichten.

Hier klicken um die technischen Details anzuzeigen

jede Lokation bekommt ein /21 Netzwerk.

z.B. 10.177.16.0/21 - dieses können wir aufteilen in 8x/24

| Network | Description | VLAN | Special | |

|---|---|---|---|---|

| 1st /24 | 10.177.16.0/24 | Mgt/Backup | 10 | |

| 2nd /24 | 10.177.17.0/24 | Client/Server | 20 | |

| 3rd /24 | 10.177.18.0/24 | Secure | 30 | No Inet |

| 4th /24 | 10.177.19.0/24 | Printer | 40 | No Inet |

| 5th /24 | 10.177.20.0/24 | free | ||

| 6th /24 | 10.177.21.0/24 | free | ||

| 7th /24 | 10.177.22.0/24 | free | ||

| 8th /24 | 10.177.23.0/24 | free | ||

| 192.168.0.0/24 | Guest Network | 1/native |

Vlan zu Vlan Traffic grundsätzlich verbieten.

Verbindung von 1 –> 8 wird erlaubt (Mgt kann somit auf Client/Server, Secure und Printer zugreifen) Verbindung von 8 –> 1 wird geblockt - hier werden nur Related durchgelassen. (Printer kann also nicht auf Secure, Client/Server oder Mgt zugreifen.)

Für das Secure Vlan müssen zusätzliche Regeln nach Bedarf erstellt werden.

Sobald ein solches Schema implementiert ist, kann man sehr einfach zusätzliche Geräte in das Gesamtkonstrukt eingliedern.

Für die Umsetzung eines solchen Konzeptes bedarf es keiner riesigen Investition, wobei es nicht nur auf die Anzahl an Benutzern, sondern auch die Größe der Internetanbindung ankommt.

Jede Art von Auftrennung der Bereiche wirkt sich positiv auf Ihre Netzwerksicherheit aus!

Haben Sie weitere Fragen zum Thema?